CyberGym Lab1 Challenge

Análisis de Seguridad en App Android - CyberGym Lab1

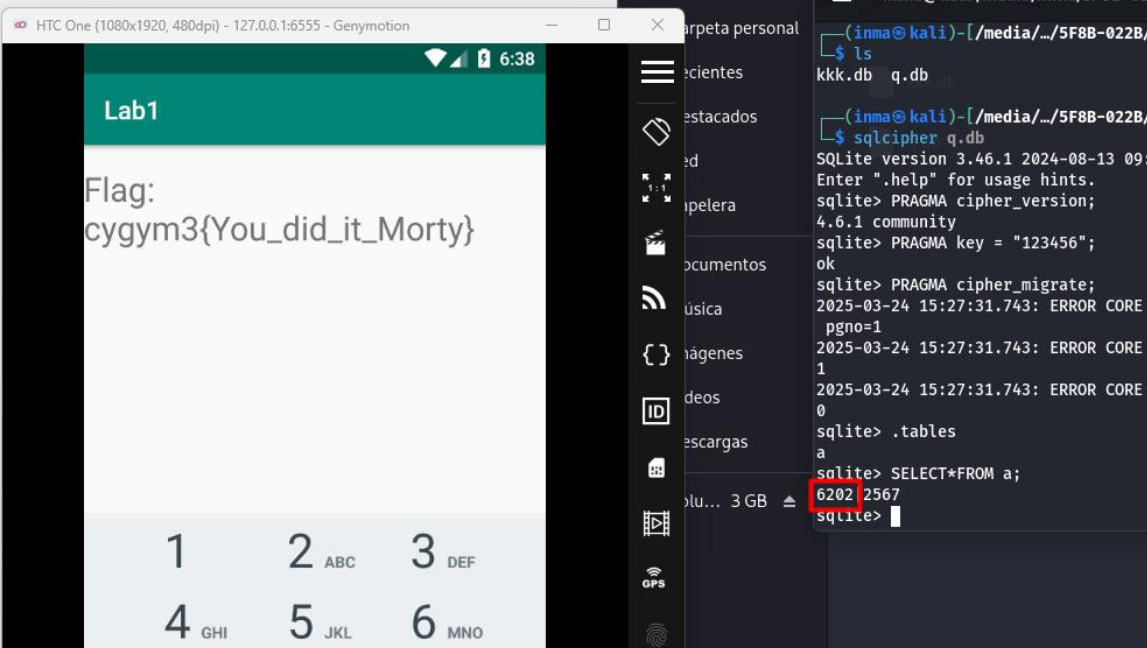

Descripción del reto: En este laboratorio, simulado en un entorno Android 7, se me asignó como reto analizar una aplicación móvil instalada en el sistema. El objetivo principal era descubrir un código PIN de 4 dígitos que protegía una sección interna de la app.

Objetivos del reto:

Familiarizarme con la estructura de una aplicación Android (.apk).

Aplicar técnicas básicas de análisis estático y dinámico.

Descubrir vulnerabilidades o malas prácticas de desarrollo en la app.

Encontrar y desbloquear el PIN oculto.

Herramientas utilizadas:

Emulador Android (versión 7) con Genymotion

adb (Android Debug Bridge)

apktool

JADX + JD-GUI

MobSF (Mobile Security Framework)

SQLCipher para análisis de BBDD cifrada

Metodología seguida:

Análisis estático: Decompilé la APK con herramientas como apktool y JADX, revisando el código fuente y buscando pistas sobre el almacenamiento o verificación del PIN.

Revisión de logs y tráfico: Monitoreé la app en ejecución con logcat para detectar cualquier comportamiento anómalo o información sensible.

Análisis de lógica de negocio: Estudié el flujo de validación del PIN para identificar vulnerabilidades lógicas.

Descubrimiento del PIN: A partir del análisis del código, identifiqué el algoritmo (o la falta de uno) utilizado para validar el PIN, lo que me permitió determinar el valor correcto sin necesidad de fuerza bruta.

Resultado: You_did_it_Morty

Logré identificar correctamente el PIN de acceso.

Aprendizajes clave

Comprensión práctica del análisis de aplicaciones Android.

Importancia del cifrado adecuado y del code obfuscation.

Relevancia de evitar la exposición de datos sensibles en los logs o en el código fuente.